Imaginez : un pare-feu qui ne se contente pas de filtrer passivement, mais qui communique activement, qui remonte les alertes, qui collabore avec votre SIEM (Security Information and Event Management ou système de gestion des informations et des événements de sécurité) pour enrichir vos analyses et affiner votre défense. C’est ce que permet le tandem OPNsense et Wazuh, deux solutions open source que les PME, TPE et indépendants redécouvrent avec enthousiasme. Un duo qui, loin des boîtes noires des solutions propriétaires, vous invite à reprendre le contrôle.

Mais attention : ce n’est pas un bouton magique. Cette puissance suppose de s’engager, de comprendre ce que l’on déploie, et de l’accompagner avec méthode.

OPNsense 25.1 : un pare-feu qui se modernise et s’ouvre

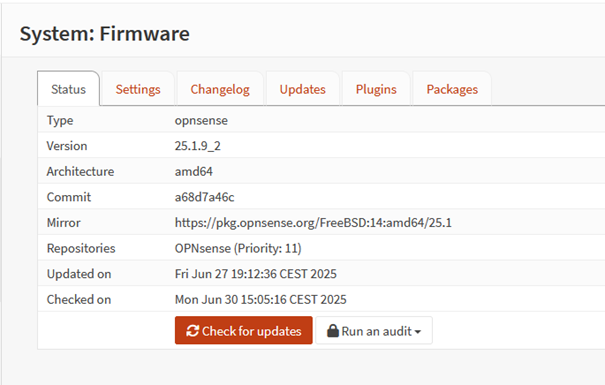

Avec la dernière version 25.1.9_2 « Ultimate Unicorn », OPNsense confirme sa dynamique : bâti sur FreeBSD 14.2 et PHP 8.3, il renforce sa sécurité et ses performances. Mais ce sont surtout les nouveautés fonctionnelles qui séduisent : une interface remaniée avec des menus plus intuitifs, des thèmes clairs et sombres pour plus de confort, un widget dédié au suivi des certificats SSL qui aide à ne plus rater une échéance critique.

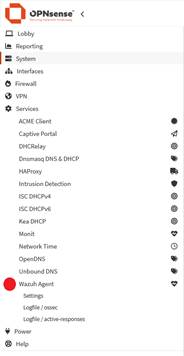

Surtout, OPNsense s’affirme comme un acteur central dans un environnement de sécurité ouvert. L’une des avancées majeures, saluée par les professionnels sur LinkedIn et dans les forums spécialisés, c’est la possibilité désormais d’installer l’agent Wazuh comme un plugin natif, directement depuis l’interface d’OPNsense. Là où il fallait auparavant bricoler pour intégrer le SIEM et le pare-feu, le déploiement est devenu fluide, documenté et presque immédiat.

Le plugin Wazuh : de la log passive à l’analyse en continu

Grâce à ce plugin, OPNsense cesse d’être un simple gardien silencieux. Il devient un capteur actif qui alimente en temps réel votre serveur Wazuh. Les logs des connexions, des tentatives d’accès, des anomalies réseau ne restent plus enfermés dans des fichiers obscurs : ils nourrissent le SIEM qui les corrèle, les analyse, les met en contexte. Les retours d’expérience relayés par les professionnels sont unanimes : l’effet est quasi immédiat dans Wazuh. En quelques clics, OPNsense et Wazuh dialoguent et transforment les données brutes en signaux exploitables.

Cela change la posture de défense : on ne se contente plus de réagir à des incidents, on les comprend, on les anticipe.

Zenarmor et l’écosystème open source : un arsenal à portée des PME

Autour de ce tandem s’articulent d’autres outils comme Zenarmor, qui transforme OPNsense en NGFW avec inspection TLS locale, contrôle applicatif et filtrage de contenu, sans recourir à des appliances coûteuses. Les retours sont positifs, même si la version gratuite de Zenarmor montre vite ses limites face à des besoins avancés.

Et que dire des initiatives communautaires comme la blocklist de Laurent Minne (Soutenir son action c’est par ici : https://www.paypal.com/donate/?hosted_button_id=YDTWBDBS7CPLN), qui alimente les firewalls avec des IP malveillantes identifiées et partagées par un expert européen reconnu ? Là encore, l’open source démontre sa capacité à s’enrichir de l’intelligence collective, à condition d’intégrer ces outils avec discernement et de les surveiller pour éviter les faux positifs.

Que dire contre cela ?

Il serait trop facile de peindre ce tableau sans nuances. Un professionnel pourrait vous dire :

« Vous remplacez un produit intégré unique (Fortinet, Palo Alto…) par un puzzle d’outils où le risque de mauvaise intégration est élevé ».

Et ce n’est pas faux. Empiler un firewall, un SIEM, un NGFW, une blocklist externe, c’est multiplier les points de configuration, les flux, les responsabilités. Sans une vision claire et un minimum d’expertise, le risque est réel : celui de bâtir un système complexe mais fragile si il n’est pas entretenu et supervisé.

Un autre sceptique dirait :

« Intégrer deux outils complexes comme OPNsense et Wazuh, c’est multiplier les risques de mauvaise configuration et donc les angles morts de sécurité ».

C’est vrai également. Un Wazuh mal configuré génère un bruit inutile. Un OPNsense mal verrouillé laisse des portes ouvertes là où vous croyez être protégé.

Alors comment réussir ce pari ?

La clé, c’est la méthode.

Il ne s’agit pas d’empiler des outils mais de les intégrer dans un projet structuré : lab de test, règles documentées, surveillance des premiers jours, formation, accompagnement.

L’installation facile du plugin Wazuh dans OPNsense est un atout formidable, mais ce n’est que le point de départ. Le vrai travail commence après : celui de l’affinage des règles, de la suppression des alertes inutiles, de la mise en cohérence de l’ensemble.

Un effort qui vaut le coup !

Ce que propose ce combo open source, c’est bien plus qu’une solution technique : c’est une démarche. Celle de comprendre, d’apprendre, de reprendre la main sur sa cybersécurité. Oui, cela demande plus d’effort qu’un produit clé en main. Mais cela offre un contrôle, une transparence et une évolutivité sans commune mesure.

Ce n’est pas un bouton magique. C’est un choix exigeant mais passionnant, une aventure dans laquelle PME et TPE ont tout à gagner, à condition d’avancer avec lucidité et méthode.

Plutôt que de subir la complexité, pourquoi ne pas échanger dès maintenant avec un expert pour préparer sereinement votre transition ?

Avec l’aimable autorisation de Laurent Minne.

Lien officiel vers la repo de blocklist de Laurent Minne : https://github.com/duggytuxy/Intelligence_IPv4_Blocklist

Lien officiel vers Opnsense : https://opnsense.org/

Lien officiel vers Wazuh : https://wazuh.com/